فعالسازی ssh در سوئیچ سیسکو

آموزش فعالسازی SSH در سوئیچهای سیسکو

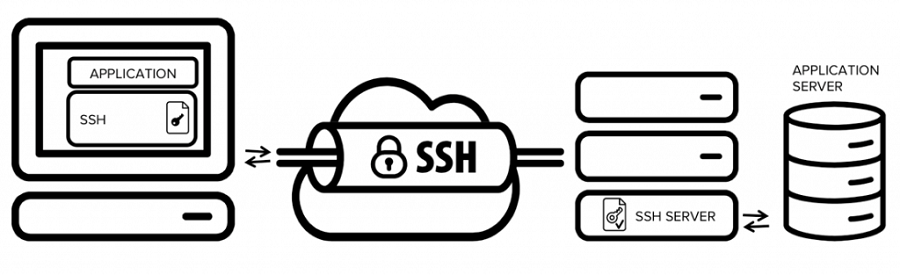

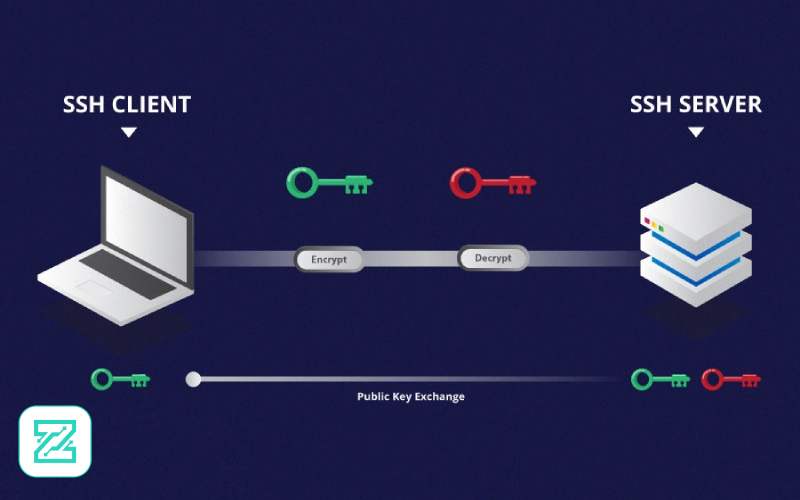

فعالسازی ssh در سوئیچ سیسکو به شما کمک میکند تا امنیت قابل قبولی را بر روی سوئیچ های سیسکو داشته باشید. SSH (Secure Shell) یک پروتکل شبکه رمزنگاریشده است که امکان مدیریت و کنترل امن دستگاههای شبکه مانند سوئیچهای سیسکو را فراهم میکند. برخلاف Telnet که اطلاعات را به صورت متن ساده ارسال میکند، SSH با رمزنگاری دادهها از جمله نام کاربری و رمز عبور، از دسترسی غیرمجاز و شنود اطلاعات جلوگیری میکند. فعالسازی SSH یکی از اقدامات حیاتی برای افزایش امنیت زیرساخت شبکه شماست.

ضرورت فعالسازی SSH در سوئیچهای سیسکو

پیشنیازها و نکات مهم قبل از فعالسازی SSH

قبل از شروع پیکربندی SSH در سوئیچ سیسکو، به نکات زیر توجه کنید:

- زمان و تاریخ سوئیچ: اطمینان حاصل کنید که زمان و تاریخ سوئیچ به درستی تنظیم شده است. این امر برای تولید کلیدهای رمزنگاری RSA ضروری است.

- نام میزبان (Hostname): یک نام میزبان منحصر به فرد برای سوئیچ خود تنظیم کنید.

- دامنه (Domain Name): برای تولید کلیدهای RSA، یک نام دامنه به سوئیچ اختصاص دهید.

- کاربر محلی (Local User): یک کاربر محلی با سطح دسترسی بالا (امتیاز ۱۵) برای ورود به سوئیچ از طریق SSH ایجاد کنید.

- فعالسازی VTY: پورتهای VTY (Virtual Teletype) را برای پذیرش اتصالات SSH پیکربندی کنید.

- حذف Telnet (اختیاری اما توصیه شده): پس از فعالسازی SSH، توصیه میشود دسترسی Telnet را غیرفعال کنید تا از هرگونه دسترسی ناامن جلوگیری شود.

- پشتیبانگیری از پیکربندی: همیشه قبل از انجام تغییرات مهم، از پیکربندی فعلی سوئیچ خود پشتیبان بگیرید.

مراحل فعالسازی SSH در سوئیچ سیسکو

برای فعالسازی SSH در سوئیچ سیسکو، مراحل زیر را دنبال کنید:

۱. ورود به حالت پیکربندی سراسری (Global Configuration Mode)

ابتدا با استفاده از کابل کنسول یا Telnet (در صورتی که هنوز SSH فعال نشده است) به سوئیچ متصل شوید و وارد حالت پیکربندی سراسری شوید:

Switch> enable

Switch# configure terminal

۲. تنظیم نام میزبان (Hostname)

یک نام منحصر به فرد برای سوئیچ خود انتخاب کنید:

Switch(config)# hostname MyCiscoSwitch

۳. تنظیم نام دامنه (Domain Name)

یک نام دامنه برای سوئیچ خود اختصاص دهید:

MyCiscoSwitch(config)# ip domain-name mynetwork.local

۴. تولید کلیدهای رمزنگاری RSA

این مرحله حیاتی برای فعالسازی SSH است. طول کلید (key size) را بر حسب بیت مشخص کنید. حداقل طول توصیه شده ۷۶۸ بیت است، اما برای امنیت بالاتر، ۱۰۲۴ یا ۲۰۴۸ بیت را انتخاب کنید.

MyCiscoSwitch(config)# crypto key generate rsa

پس از وارد کردن این دستور، سوئیچ از شما طول کلید را خواهد پرسید:

The name for the keys will be: MyCiscoSwitch.mynetwork.local

Choose the size of the key modulus in bits [512]: 1024

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK]

۵. ایجاد یک کاربر محلی با امتیاز ۱۵

یک نام کاربری و رمز عبور برای ورود به سوئیچ از طریق SSH ایجاد کنید. امتیاز ۱۵ بالاترین سطح دسترسی است:

MyCiscoSwitch(config)# username admin privilege 15 secret MySecurePassword

۶. پیکربندی پورتهای VTY برای پذیرش SSH

به خطوط VTY بروید و پروتکل ورودی را به SSH تغییر دهید. تعداد خطوط VTY را با توجه به نیاز خود تنظیم کنید (مثلاً ۰ تا ۴ برای ۵ اتصال همزمان):

MyCiscoSwitch(config)# line vty 0 4

MyCiscoSwitch(config-line)# transport input ssh

MyCiscoSwitch(config-line)# login local

MyCiscoSwitch(config-line)# exit

transport input ssh: این دستور به پورتهای VTY اجازه میدهد فقط اتصالات SSH را بپذیرند.login local: این دستور سوئیچ را وادار میکند تا برای احراز هویت از پایگاه داده کاربران محلی استفاده کند.

۷. تنظیم نسخه SSH (اختیاری اما توصیه شده)

توصیه میشود نسخه SSH را به ۲ (که امنتر است) تنظیم کنید:

MyCiscoSwitch(config)# ip ssh version 2

۸. غیرفعالسازی Telnet (اختیاری اما توصیه شده)

برای افزایش امنیت، Telnet را از خطوط VTY حذف کنید:

MyCiscoSwitch(config)# line vty 0 4

MyCiscoSwitch(config-line)# no transport input telnet

MyCiscoSwitch(config-line)# exit

یا میتوانید به طور کلی Telnet را غیرفعال کنید:

MyCiscoSwitch(config)# no ip telnet server enable

۹. ذخیره پیکربندی

تغییرات را در حافظه NVRAM ذخیره کنید تا با راهاندازی مجدد سوئیچ از بین نروند:

MyCiscoSwitch(config)# end

MyCiscoSwitch# copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

تست اتصال SSH

پس از انجام مراحل فوق، میتوانید از یک کلاینت SSH (مانند PuTTY در ویندوز یا ترمینال لینوکس/macOS) برای اتصال به سوئیچ استفاده کنید:

ssh admin@YourSwitchIPAddress

یا

ssh -l admin YourSwitchIPAddress

سیستم از شما رمز عبور admin را که قبلاً تنظیم کردهاید، درخواست خواهد کرد.

دستورات مفید برای عیبیابی SSH

show ip ssh: وضعیت SSH، از جمله نسخه و وضعیت جلسات فعال را نمایش میدهد.show crypto key mypubkey rsa: اطلاعات مربوط به کلیدهای RSA تولید شده را نشان میدهد.show line vty: پیکربندی خطوط VTY و پروتکلهای ورودی را نمایش میدهد.

جمعبندی

فعالسازی SSH در سوئیچهای سیسکو یک گام اساسی در تأمین امنیت شبکه شماست. با دنبال کردن این مراحل، میتوانید اطمینان حاصل کنید که دسترسیهای مدیریتی به سوئیچهای شما رمزنگاری شده و از حملات رایج مانند شنود اطلاعات جلوگیری میشود. همیشه بهترین شیوههای امنیتی را رعایت کنید و پیکربندیهای خود را به طور منظم بازبینی کنید.